Como o deepfake simula um diretor para autorizar a exfiltração e vazamento de dados

A tecnologia deepfake transformou a engenharia social em uma ameaça sem precedentes para o C-Level corporativo e uma ameaça séria

+ de 25 na vanguarda em cibersegurança com nossa equipe de ponta de hackesr éticos.

A tecnologia deepfake transformou a engenharia social em uma ameaça sem precedentes para o C-Level corporativo e uma ameaça séria

Você confia no código SMS para proteger os dados da sua empresa. Mas e se eu disser que um atacante

Have I been pwned? Use OSINT profissional para descobrir se houve vazamento de dados da sua equipe Você já verificou

Você acredita que seu SOC protege sua empresa? Pense novamente. Os ataques mais perigosos de hoje não usam links maliciosos.

Deepfake: a nova geração de phishing que estão atacando as empresas e como teste de intrusão é fundamental para se

Vazamento de dados na nuvem podem gerar multas para sua empresa por violar a LGPD mesmo usando AWS ou Azure

API Security: O elo invisível que pode provocar vazamento de dados de milhões de usuários Sua empresa pode estar em

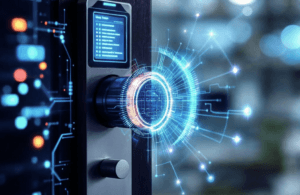

Pentest em sistemas de acesso físico: como um leitor de biometria pode ser comprometido A conectividade transformou os sistemas de

Pentest revela vulnerabilidades críticas em aplicativos populares Quando sua equipe edita vídeos no smartphone corporativo usando CapCut ou InShot, você

Como hackers as usam para violar a cibersegurança de uma empresa Por que dispositivos de videoconferência são alvos críticos no