+ de 25 anos na vanguarda em cibersegurança com nossa equipe de ponta de hackesr éticos.

Documentação personalizada, e em português, que atende requisitos de auditorias e diligências.

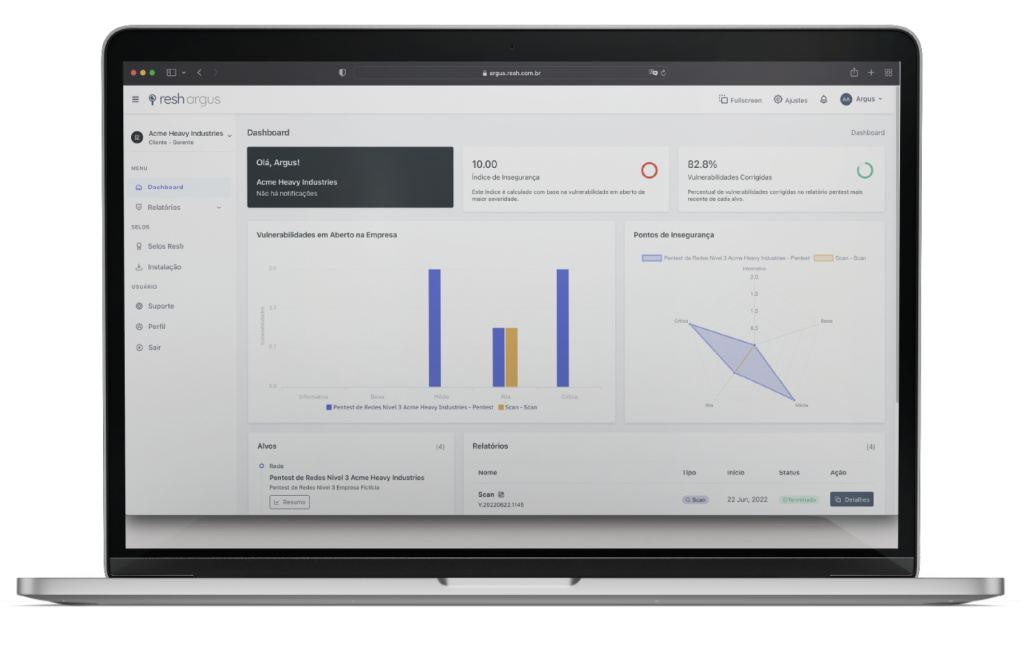

Acompanhe os testes, consulte indicadores de cibersegurança, gere relatórios e consulte analistas de segurança e o nossos hackers éticos, tudo de forma fácil e online.

Veja oque nossos clientes dizem:

Corporate IT Auditor

Information Security Expert

Head of OGRC

VP Varejo e Indústria

Conte com a expertise da Resh para reduzir riscos, ganhar eficiência e operar com total segurança.